[ホーム] >

[サイバー攻撃大辞典 トップ] > [水責め]

作成日:2020/09/18

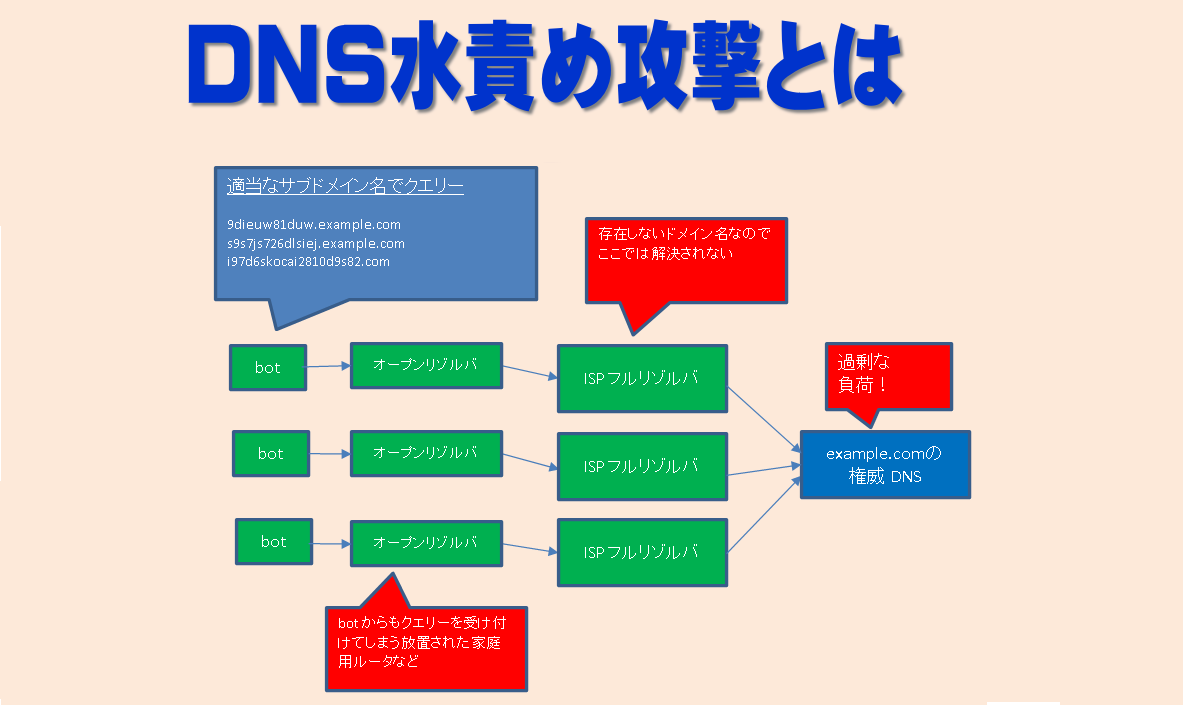

水責め攻撃とはDNS (Domain Name System) の欠点を利用した DOS 攻撃の一種。"DNS Water Tortune" や "ランダムサブドメイン攻撃" や "ランダムDNSクエリー攻撃" とも呼ぶ。

ボット、オープンリゾルバ状態のDNS、オープンリゾルバ状態のホームルータを利用する。

攻撃者はオープンリゾルバ状態の機器のリストを収集し、ボットとして以下のような攻撃を行う。

ランダムに生成したサブドメイン名(実在しない)の大量の問合せをISPのフルリゾルバ、DNSキャッシュサーバに行う。結果として権威サーバに負荷がかかる。

(副作用として、オープンリゾルバ状態の家庭用ルータからISPへのDNSへ大量の問合せが発生し、ISPのDNSサーバも過負荷状態となる。ただしこれは本来の攻撃の目的ではない可能性もある)

キャッシュに存在しないドメインに対する問合せはDNSシステムに対して大きな負荷を与える。当然ランダムなサブドメインはキャッシュに存在しないため、大量にリクエストが来ると、DNSシステムは過負荷状態となり、本来の機能の提供が不可能となる。

domain1agbc3r8922d8293.example.com

domain49fj8928vn940802.example.com

domaind98jfi8827hf49fj89.example.com

・

・

・

・

・

このようにランダムなドメイン名をオープンリソルバ状態のDNSやルータより大量にリクエストする。

[ホーム] >

[サイバー攻撃大辞典 トップ] > [水責め]