[ホーム] > [セキュリティ用語の違い一覧] > [dot と doh の違い | DNS 暗号化技術]

このページでは DNS のセキュリティ強化技術である dot(DNS over TLS) と doh (DNS over HTTPS)の違いに関して説明します。

共にDNSのセキュリティ上の欠点を強化するプロトコル技術です。DNSはインターネット技術の通信相手のアドレスを解決する技術であり重要な技術です。もしDNS通信を改ざんされた場合、意図しない悪意のサイトに接続してしまう可能性が高くなります。フィッシングやランサムウェア、標的型攻撃にも悪用されるため、DNSの強化は今日では必須となります。

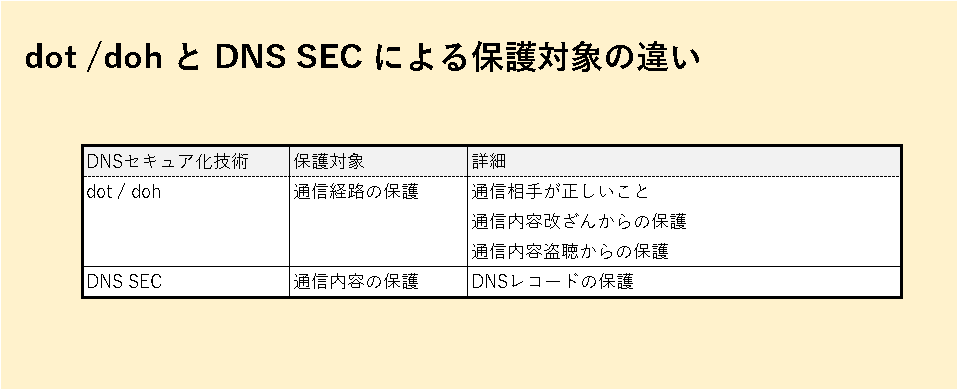

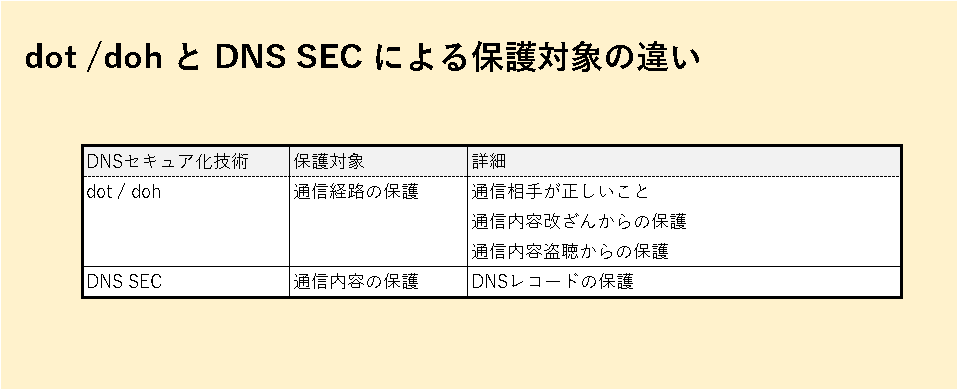

共にDNS通信のセキュリティを高める技術ですが、これでDNS通信が安全になるわけではありません。クライアントとDNSキャッシュサーバが dot / doh でセキュア化されても、DNSキャッシュサーバとDNS権威サーバ間がセキュアでない場合、query の結果が改ざんされて伝わる可能性があります。DNS SECを使用したレコードのセキュア化、および通信経路トータルでの対応が必要となるわけです。

(注意)分かりやすく簡単に記載しており、一部の環境や分野では記載内容が異なる可能性があります。あくまでも参考程度でお読みください。

| 説明 | DNS over TLS | DNS over HTTPS |

| 略超 | dot | doh |

| 簡単に言うと | DNS 通信を暗号化する技術。TLSレベルで暗号化する。 | HTTPS を用いて DNS通信を行う技術。従来のDNSはUDPによる平文であったが、これをHTTPSの技術を使用して暗号化する。 |

| ベース技術 | TLS(Transport Layer Security) | TLS(Transport Layer Security) |

| ポート番号 | TCP 853番 | TCP 443番 (おそらく変更可能) |

| メリット | - | HTTPS通信を行うPKIの仕組みはすでにクライアントに導入されているため、クライアント側の変更は不要。ブラウザが doh に対応すると一気に普及すると思われる。 |

| デメリット | DNS クエリーを行うクライアント側の変更が必要。 | DNS通信がブラウザ通信のHTTPSと見分けがつきにくくなる。(パケット監視の視点より) サンドボックス、IPS,IDSでは UDP ポート 53番の監視を行うことで不正なC&Cサーバへの接続などを監視することができたが、dot だと膨大なHTTPS通信(TCP 443番)に紛れるため、識別が困難となる。 |

| 今後 | - | 将来的に DNS over HTTPSの普及が進むと思われる。 |

DNS レコードを暗号化する DNS Sec は対応していないDNSサーバも多く、2020年現在でもあまり浸透していない。

[ホーム] > [セキュリティ用語の違い一覧]

,